1. 执行摘要:谁会是下一代流行的协议

1.1. 核心综述

本报告旨在对 AnyTLS 和 VLESS Reality 这两种旨在规避网络审查的尖端协议进行深入的技术评估和比较分析。VLESS Reality 协议由 XTLS 社区开发,代表了一种激进的伪装策略,其核心在于完美模仿真实、高流量的 HTTPS 流量,从而在不对服务器进行证书和域名配置的情况下实现无痕传输 [1, 2]。相比之下,AnyTLS 协议则采取了更为传统的路径,它是一个基于标准 TLS 协议的代理层,通过添加如加密客户端你好(ECH)和流量填充等扩展功能来增强其规避能力 [3, 4]。

1.2. 关键发现概览

- VLESS Reality 的主要优势: VLESS Reality 的创新之处在于其“无域名、无证书”的需求,以及通过

fallback机制实现的多层、主动式防御,有效对抗审查者的主动探测[5]。其uTLS客户端指纹伪装能力使其流量在被动分析中几乎无法辨别[6, 2]。 - AnyTLS 的主要优势: AnyTLS 的设计基于已有的 TLS 标准,其架构简单易懂,对于熟悉传统代理协议的用户而言,其配置和部署更为直观

[3, 4]。它代表了一种在现有协议基础上进行增强的务实方法。 - 综合建议: 对于身处高风险环境、面临复杂国家级审查的用户而言,VLESS Reality 提供了技术上更为优越和长期更具韧性的解决方案。其革命性的伪装能力使其在与审查的“猫鼠游戏”中更占上风。

2. 引言:数字审查的演变

2.1. “猫鼠游戏”:一场永无止境的对抗

网络审查从最初简单的 IP 地址和 DNS 域名黑名单,已演变为如今更为复杂和动态的深层数据包检测(DPI)。现代的审查系统不再满足于被动地阻断流量,它们会主动分析、识别并探测可疑流量,以区分正常的网络行为和旨在规避审查的代理工具 [7, 8]。例如,TLS 握手泄漏的明文域名(SNI)或服务器证书,都可能成为审查者识别和阻断特定网站流量的依据 [8]。

2.2. 核心挑战:如何做到与众不同又毫无区别

因此,AnyTLS 和 VLESS Reality 这类协议诞生的核心目的,就是解决一个看似矛盾的问题:如何建立一个既能有效代理用户流量,又能完美融入海量合法网络流量的连接 [6, 9]。为了实现这一目标,它们必须应对审查者的两大主要工具:对 TLS 指纹等协议特征的被动分析,以及对可疑服务器发起连接以验证其伪装的主动探测 [7]。

3. AnyTLS 协议:基于 TLS 的增强型代理层

3.1. 设计理念:务实的增强方案

AnyTLS 协议被定位为一种“TLS 代理协议” [4],其设计理念是基于现有的、被广泛接受的 TLS 标准。它并非从零开始创造一个全新的协议,而是在一个完整的 TLS 栈上增加代理功能,并通过一些增强特性来对抗审查。这种设计使得 AnyTLS 能够在不引起额外警报的情况下,利用 TLS 流量的普遍性来伪装其代理目的。

3.2. 技术架构与组件

AnyTLS 的配置依赖于 mihomo 等客户端 [3],其服务端配置需要用户提供一个有效的 certificate(证书)和 private-key(私钥)[3]。这意味着用户需要拥有自己的域名并为其配置 TLS 证书,这是其部署的一个基本前提。

- 混淆机制:

- 加密客户端你好 (ECH): AnyTLS 支持 ECH,这是一项旨在加密 TLS 握手中本应明文传输的 SNI(Server Name Indication)域名的技术

[3]。这有效防止了基于 SNI 的被动审查,因为审查者无法从握手包中直接读取目标域名。ech-key可通过mihomo的特定命令生成,以启用此功能[3]。 - 流量填充方案: 协议还支持

padding-scheme参数[3]。此功能通过对数据包大小进行随机化,来打破代理协议通常存在的、可被统计分析识别的流量模式。这是一种对抗流量模式识别的有效手段。

- 加密客户端你好 (ECH): AnyTLS 支持 ECH,这是一项旨在加密 TLS 握手中本应明文传输的 SNI(Server Name Indication)域名的技术

3.3. 部署与生态系统

AnyTLS 的部署已得到社区工具的支持。存在一键安装脚本,可以快速部署 anytls-go 服务端 [10]。该脚本还支持自动识别服务器架构,并能为 NekoBox 和 Shadowrocket 等兼容客户端生成配置二维码 [10]。

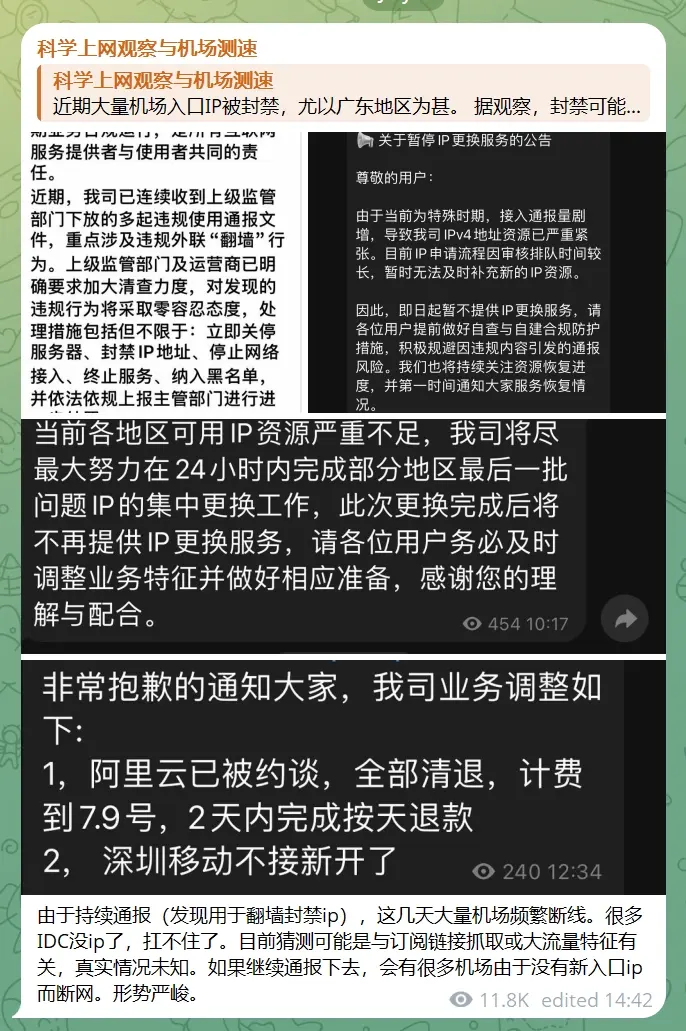

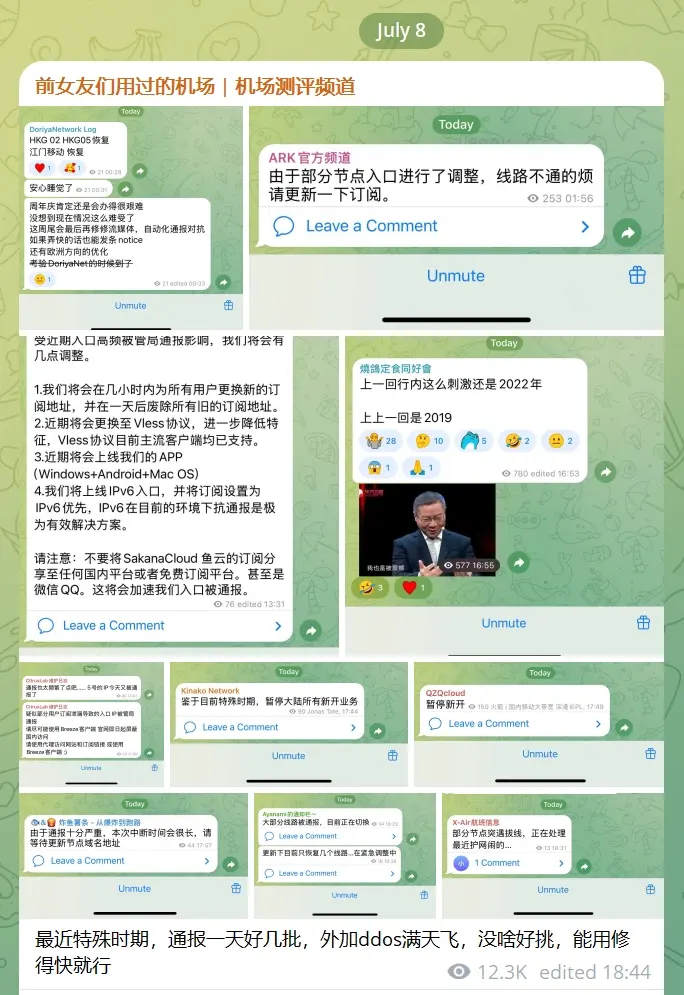

尽管如此,一个值得注意的现象是,AnyTLS 的生态系统和社区相对小众。sing-anytls 的 GitHub 仓库星标数和 anytls 组织的关注者数量都相对较低 [4, 11]。这种有限的社区参与度可能对协议的长期发展和安全性带来影响。一个成熟协议的安全性不仅在于其设计本身,更在于大量开发者和用户的共同压力测试和漏洞报告。一个较小的生态系统意味着可能更少的客户端选择和更慢的漏洞修复速度,这在应对不断升级的审查技术时,可能成为一个潜在的弱点。

4. VLESS Reality 协议:伪装的艺术

4.1. 设计理念:无形之桥

VLESS Reality 并非单一协议,而是由无状态的 VLESS 协议与创新的 REALITY 传输层相结合的产物 [12]。其核心设计理念是彻底消除任何可能暴露其代理身份的数字痕迹。它旨在成为一个“幽灵”,通过完美模仿合法网络流量来完全隐匿自身 [6, 9]。

4.2. 高级规避技术

- 无域名、无证书的革命性优势: VLESS Reality 最具颠覆性的特点在于它“无需购买域名或配置 TLS 服务器”即可工作

[1, 2]。传统的代理协议,如 AnyTLS[3],依赖于用户自己的域名和证书。然而,购买和注册新域名本身,特别是那些非主流或不寻常的域名,都可能被作为审查者潜在的分析信号。VLESS Reality 通过直接冒充一个现有、高流量的网站(如dl.google.com[1]),借用审查者信任列表中的“合法身份”作为其伪装。这个被冒充的网站被称为target,它作为伪装的“前端”存在,使得 VLESS Reality 的流量在审查者看来,就如同一个正常的 HTTPS 流量。这个特性使得审查者无法通过证书透明度日志或域名注册信息来识别和阻断 VLESS Reality 服务端。 - 客户端指纹伪装与

uTLS: VLESS Reality 利用uTLS库来模拟客户端的 TLS 指纹[6, 2]。在 TLS 握手过程中,不同的浏览器会发送独特的指纹信息。VLESS Reality 客户端可以指定伪装成chrome、firefox或safari等流行浏览器的指纹[6]。这种粒度极高的伪装,使得其客户端流量从被动观察角度,几乎无法与普通用户浏览网页的流量区分开来。 - 基于

Fallback的主动探测防御: VLESS Reality 协议拥有其最强大的功能之一:fallback机制[5]。它充当一个高度智能的诱饵。当一个不携带正确 VLESSUUID或SNI信息的连接(例如审查者的主动探测)到达服务器时,fallback机制会将其透明地重定向到另一个合法且无害的服务(如一个真实的网站或 404 页面)上,而这些服务与 VLESS Reality 服务共享同一个端口。只有携带正确UUID的合法客户端,其流量才会被 VLESS 协议处理。这使得主动探测,正如针对 ShadowTLS 协议的研究所指出的那样[7],对 VLESS Reality 完全无效。

4.3. 部署与生态系统

VLESS Reality 拥有一个庞大且活跃的生态系统 [13]。从一键安装脚本 [10, 13]、Docker 容器 [13] 到各种兼容的客户端 [9],其工具链极为丰富,并且目前已被大量的直连线路机场所采用。这种强大的网络效应带来了多重益处:广泛的客户端兼容性、详尽的文档、快速的错误修复,以及通过简化的安装脚本降低了新用户的入门门槛 [9]。一个蓬勃发展的社区也意味着协议会持续演进,例如 prebuilt mode(预构建模式)等新功能正在开发中 [1]。这种持续的创新和社区支持是其在长期对抗中保持领先地位的关键因素。

5. 比较分析:AnyTLS vs. VLESS Reality

5.1. 规避与抗探测能力

- 被动分析: AnyTLS 通过

ECH和数据包填充来隐藏 SNI 和流量模式[3]。而 VLESS Reality 则通过uTLS库来模拟特定浏览器的 TLS 握手指纹[6, 2]。虽然两者都有效地对抗了被动 DPI,但 VLESS Reality 对客户端指纹的细粒度模拟是一种更先进的伪装形式。 - 主动探测: 这是两者之间最核心的差异。VLESS Reality 协议的

fallback机制[5]提供了专用于应对主动探测的主动式防御,它能够将不合法的连接巧妙地重定向到伪装的网站,使得审查者的探测结果看起来是正常的网页访问,从而保护了代理服务器的真实身份。而目前关于 AnyTLS 的公开研究材料并未提及类似的、专用的主动探测防御机制,这可能使其在面对国家级审查者的主动探测时成为潜在的弱点。

5.2. 部署、可用性与信任模型

- 证书和域名要求: AnyTLS 依赖于用户自备的域名和证书

[3],这不仅增加了部署的成本和复杂性,还可能暴露用户的身份。VLESS Reality 则完全颠覆了这一模式,它通过伪装现有网站来消除对新域名和证书的需求[1, 2],极大地降低了部署门槛,并从根本上增强了其抗审查能力。 - 表格 1:特性对比

| 特性 / 协议 | AnyTLS | VLESS Reality |

| 混淆机制 | TLS 代理,带有 ECH 与流量填充 [3] | VLESS 协议 + REALITY 传输层 [12] |

| 主动探测防御 | 不明确(研究资料中未提及) | 明确且多层 (Fallback 机制) [5] |

| 证书要求 | 需要,用户自备 [3] | 无需,冒充现有网站 [1, 2] |

| 域名要求 | 需要 | 无需,冒充现有网站 [1, 2] |

| 客户端指纹伪装 | 有限(使用标准 Go TLS) | 先进 (uTLS 模拟浏览器) [6, 2] |

| 生态系统与社区 | 小众,社区规模较小 [4, 11] | 庞大,充满活力,社区驱动 [13] |

5.3. 安全态势与攻击面

AnyTLS 的潜在攻击面主要在于其对用户证书和私钥管理的依赖。一旦证书或私钥被泄露,可能会对整个系统造成影响。而 VLESS Reality 的主要安全风险则可能在于其选择的伪装目标网站。如果选定的目标网站本身存在异常或被审查者特别关注,可能会增加被识别的风险,但其核心防御机制仍然坚固。

6. 结论与战略建议

6.1. 最终判断

综上所述,VLESS Reality 协议在应对高级别网络审查方面,展现出技术上的压倒性优势。其多层次的防御机制——通过 uTLS 库实现被动伪装,并通过 fallback 机制实现主动规避——以及其革命性的“无域名、无证书”架构,使其成为在最严苛审查环境下最强大的协议之一。AnyTLS 协议虽然提供了一种基于标准 TLS 的可靠替代方案,但其在主动探测防御和部署便利性方面的不足,使其在长期对抗中可能处于劣势。

6.2. 战略建议

- 对于高级自托管用户: 强烈推荐 VLESS Reality

[9, 13]作为首选方案,以实现最大化的隐形能力和长期韧性。其强大的社区支持和持续的功能演进,也为其提供了长期的保障。 - 对于特定需求用户: AnyTLS 协议

[3, 4]仍然可以作为一种备选方案,尤其是在审查环境相对宽松,或用户已拥有现成域名基础设施,并希望在其上进行部署的情况下。

数字自由的斗争是一场无休止的“猫鼠游戏” [14]。VLESS Reality 项目正在努力实现其“预构建模式”(prebuilt mode)[1] 的下一个重大目标,这表明该领域的创新仍在继续。选择正确的协议,不仅是选择一种技术,更是选择一种能够适应未来挑战、不断进化的战略。

参考:

节点猫

节点猫